Behandlung von Sicherheitsvorf?llen

Verhaltensregeln bei einem Sicherheitsvorfall

Allgemeine Verhaltensregeln bei einem Sicherheitsvorfall

Folgende allgemein gültige Verhaltensregeln k?nnen für alle Arten von sicherheitsrelevanten Unregelm??igkeiten festgehalten werden:

- Alle Beteiligten sollten Ruhe bewahren und keine übereilten Ma?nahmen ergreifen.

- Unregelm??igkeiten sollten gem?? dem unten aufgeführten Meldeplan unverzüglich an die entsprechenden Stellen gemeldet werden.

- Gegenma?nahmen dürfen erst nach Aufforderung durch Berechtigte ergriffen werden.

- Alle Begleitumst?nde sind durch die Betroffenen ungesch?nt, offen und transparent zu erl?utern, um damit zur Schadensminderung beizutragen.

- Es sollte eine erste auf den pers?nlichen Erfahrungen beruhende Einsch?tzung der m?glichen Schadensh?he, der Folgesch?den, der potentiell intern und extern Betroffenen und m?glicher Konsequenzen abgegeben werden.

- Informationen über den Sicherheitsvorfall dürfen nicht unautorisiert an Dritte weitergegeben werden.

Verhaltensregeln bei spezifischen Vorf?llen

Phishing / Phishing-Wellen

Bei Phishing-Wellen treffen eine Vielzahl meist ?hnlicher E-Mails mit gef?lschten Absendern, h?ufig vermeintlich aus der eigenen Institution, ein, deren Inhalt die Empf?nger dazu bewegen soll, Zugangskennung und Passwort preiszugeben. Diese E-Mails wurden durch die ?SPAM-Abwehr“ nicht als Phishing erkannt.

Hinweise auf Phishing-Mails kommen zun?chst meist auf dem Kreis der Besch?ftigten, von denen einzelne vermeintliche Phishing-Mails erhalten haben und dies dem IT-Support melden.

Diese E-Mails sind sofort darauf hin zu analysieren, ob es sich um Phishing-Mails handeln k?nnte. Sofern dann Indizien bestehen, dass tats?chlich Phishing-Mails bei der Universit?t eingetroffen sind und noch eintreffen, ist zu analysieren, wie viele E-Mails dieser Art bereits in Postf?chern abgelegt wurden. Gleichzeitig ist die Phishing-Mail inhaltlich auf ihr Gefahrenpotential hin zu bewerten (Sprache, was soll preisgegeben werden, …).

Sofern eine nicht unerhebliche Anzahl von Phishing-Mails mit dem Gefahrenpotential der Preisgabe von Authentifizierungsinformationen vorhanden ist, müssen unverzüglich alle Besch?ftigten davor gewarnt werden. Eine Mitarbeiterin oder ein Mitarbeiter der Abteilung Serversysteme schickt deshalb eine Warnmeldung an alle Besch?ftigten (vgrp.bedienstete.its(at)uni-bamberg.de, alle(at)vhb.de, it(at)lifbi.de). Gleichzeitig wird auf der WWW-Seite des IT-Service eine News geschaltet, die vor der Phishing-Mail warnt. Je nach Umfang der Attacke sind auch alle Studierenden unter vgrp.stud.its(at)uni-bamberg.de anschreibbar.

Sofern Links in Phishing-Mails zu Servern führen, über die Kontoinformationen erfasst werden sollen, sperrt die Abteilung Netz-Service diese Links bzw. Netzbereiche für den Zugriff aus dem universit?ren Datennetz. Domaininhaber und Hostinganbieter werden über den Missbrauch benachrichtigt. Die Sperrung bleibt solange bestehen, bis der Domaininhaber oder der Hostinganbieter über die Sperrung/L?schung der betroffenen Server informiert.

Der SPAM-Abwehr Dienstleister, derzeit RZ der Universit?t Würzburg, wird über die Phishing-Mails anhand von Beispielen informiert, damit die SPAM-Abwehr diese zukünftig erkennt.

Der IT-Support ber?t Besch?ftigte und Studierende, die Nutzerkennung und Passwort als Reaktion auf eine Phishing-Mail preisgegeben haben (sofortige Passwort?nderung, Virenscan des PCs, …). Gegebenenfalls wird die Abteilung PC-Service informiert, um PCs der Betroffenen genauer zu untersuchen.

Krypto-Trojaner

Krypto-Trojaner (Ransomware) sind Schadprogramme, die den Zugriff auf Daten und damit deren Nutzung an einem Computersystem blockieren. Dazu werden die Daten h?ufig verschlüsselt. Für die Entschlüsselung wird sofort oder zu einem sp?teren Zeitpunkt ein Entgelt gefordert.

Krypto-Trojaner werden in der Regel über E-Mail-Anh?nge von SPAM-Mails oder Sicherheitslücken in Browsern beim Besuch von WWW-Seiten verbreitet.

Bei Verdacht auf Befall eines Computersystems mit einem Krypto-Trojaner ist sofort der betroffene Rechner vom Datennetz zu trennen und die Abteilung PC-Service zu informieren.

Diese stellt den Umfang des Schadens fest (was ist verschlüsselt, wie viel ist verschlüsselt). Aufgrund des Konzepts, alle wichtigen Daten eines Clients am zentralen Fileserver abzulegen, ist zu kl?ren, in wie weit diese Daten noch zug?nglich sind. Daten, die am Fileserver bereits nur noch verschlüsselt vorliegen, k?nnen aus der letzten Datensicherung wiederhergestellt werden.

Die verschlüsselten Daten sind geeignet zu sichern. Anschlie?end wird der betroffene Rechner neu aufgesetzt, also mit einem neuen Image des IT-Service versehen. Sofern der verursachende Trojaner bereits bekannt und Entschlüsselungsm?glichkeiten vorhanden sind, werden die Daten wieder entschlüsselt.

Es wird in keinem Fall eine Zahlung an die ?Erpresser“ geleistet. Die RZ-Leitung entscheidet, ob über das Justitiariat Anzeige zu erstatten ist.

Vor Krypto-Trojanern wird entsprechend der Vorgehensweise bei Phishing-Mails gewarnt.

Identit?tsdiebstahl

Identit?tsdiebstahl ist eine Form der missbr?uchlichen Nutzung personenbezogener Daten durch Dritte. Im Zusammenhang mit den IT-Systemen der Universit?t wird dies in der Regel die missbr?uchliche Nutzung von Zugangsdaten sein, um unter der Identit?t einer anderen Person beispielsweise einen betrügerischen Vorteil zu erreichen oder jemand in Misskredit zu bringen.

Sofern der IT-Service über einen Identit?tsdiebstahl unterrichtet wird, greifen sinngem?? die Mechanismen aus dem Abschnitt Missbrauch von Zugangsdaten.

Falls unter Missbrauch einer anderen Identit?t in einem IT-System der Universit?t, wie beispielsweise WWW-Server, strafrechtlich relevante oder diskreditierende Inhalte abgelegt wurden, sind diese sofort zu blockieren. Im Zweifel ist beim Justitiariat eine Entscheidung herbeizuführen.

Je nach Sachlage ist das Justiziariat zu verst?ndigen, um Anzeige zu erstatten.

Missbrauch von Zugangsdaten

Missbrauch von Mailkonten für Spam

Einzelne Besitzer von Mailkonten werden immer wieder Opfer von Phishing-Mails. Ein Indiz hierfür ist in der Regel, dass sich in einer E-Mail-Queue am Mailserver tausende von E-Mails befinden, die nicht ausgeliefert werden k?nnen. Eine solche Situation wird beispielsweise über die ?berwachung durch PRTG signalisiert. In einem solchen Fall ist zun?chst zu ermitteln, ob es sich bei den ?Massenmails“ tats?chlich um SPAM-Mails handelt. H?ufig ist dies schon anhand des E-Mail-Betreffs zu erkennen. Anschlie?end wird festgestellt, welche/r Absender diese E-Mails verursacht hat. Sofern Zweifel bestehen, ob es sich um SPAM-Mails handelt, ist 球探足球比分 mit den Absendern zur Kl?rung aufzunehmen. Wenn es sich offensichtlich um SPAM-Mails handelt, werden die Absender sofort gesperrt. Falls eine private E-Mail-Adresse hinterlegt ist, sind die Absender unverzüglich von der Sperre zu benachrichtigen. Die Absender werden aufgefordert sich zu melden. In Abstimmung mit den Absendern wird das E-Mail-Passwort zurückgesetzt und die Absender gezwungen, ein neues Passwort zu vergeben.

Missbrauch von Zugangsdaten unabh?ngig von SPAM

Sofern der Verdacht besteht, dass Zugangsdaten anderen Personen als den berechtigten Inhabern bekannt sind, muss das betreffende Konto sofort gesperrt werden. Falls eine private E-Mail-Adresse hinterlegt ist, ist der Kontoinhaber unverzüglich von der Sperre zu benachrichtigen. Die Absender werden aufgefordert sich zu melden. In Abstimmung mit den Absendern wird das Passwort zurückgesetzt und die Absender gezwungen, ein neues Passwort zu vergeben.

Je nach Sachlage ist das Justitiariat zu verst?ndigen, um Anzeige zu erstatten.

Urheberrechtsverletzung

Wenn der It-Service über Urheberrechtsverletzungen informiert wird, ist sofort das Justitiariat zu verst?ndigen. Dieses entscheidet über die weitere Vorgehensweise. Im Fall einer Urheberrechtsverletzung dürfen die davon betroffenen Inhalte nicht mehr ??ffentlich“ zug?nglich sein. Das Justitiariat setzt sich mit den für die Inhalte Verantwortlichen in Verbindung.

Sofern eine Urheberrechtsverletzung von Dritten glaubhaft gemacht wird und vom Justitiariat kurzfristig keine Rückmeldung kommt, sperrt der IT-Service zur Abwehr von Schaden für die Universit?t die betreffenden Inhalte und benachrichtigt darüber unverzüglich das Justitiariat. Dieses entscheidet dann über die Dauer der Aufrechterhaltung der Sperre und setzt sich mit den für die Inhalte Verantwortlichen in Verbindung.

Beeintr?chtigung der Verfügbarkeit von dienstlichen Daten

Todesf?lle

Aktuell wird ein m?glichst allgemein gültiger Prozess zur Vorgehensweise bei Todesf?llen abgestimmt.

Der IT-Service erh?lt demnach von der Personalabteilung eine Mitteilung über einen Todesfall. Sofern der IT-Service anderweitig von einem Todesfall unterrichtet wird, ist in Abstimmung mit der Personalabteilung zu kl?ren, ob dies zutrifft (Person vermisst, nicht auffindbar, ...).

Bis zur verabschiedeten Modellierung gilt folgende Vorgehensweise bei einem Todesfall:

Die BA-Nummer ist sofort zu sperren. Der beziehungsweise die Datenschutzbeauftragte ist darüber zu informieren.

PCs, Laptops und Smartphones sind dem PC-Service zu übergeben. Dieser entfernt, so m?glich, die Datentr?ger und übergibt diese dem Datenschutzbeauftragten.

Der beziehungsweise die Datenschutzbeauftragte kl?rt die weitere Vorgehensweise mit potentiellen Erben, die Rechte an Daten haben k?nnten. Dazu gibt es derzeit folgende Vorgabe des Datenschutzbeauftragten:

?Für die Daten auf Smartphones und Datentr?gern kommt dasselbe Verfahren wie bei den auf dem PC gespeicherten Daten in Betracht, also gemeinsame Sichtung und anschlie?end L?schung bzw. ?berlassung der eindeutig privaten Daten/E-Mails an den Erben. Der Zugriff auf das Postfach des Verstorbenen dürfte nur mit einem fachkundigen IT-Mitarbeiter erfolgen k?nnen, damit eindeutig private Nachrichten nicht ge?ffnet werden, und die Ger?te bzw. Datentr?ger nach der L?schung wieder in den dienstlichen Gebrauch zu übernehmen sein. Für den Fall, dass dienstliche Daten auch auf dienstlich genutzten privaten Smartphones gespeichert werden, wird in erster Linie – soweit m?glich – die Datenl?schung und die Deaktivierung bestimmter Ger?tefunktionen aus der Ferne immer wieder als zu ergreifende Ma?nahmen genannt. Solche w?ren vorher in Hinblick auf Vorkehrungen zur Trennung von dienstlichen und privaten Daten auf den Ger?ten am besten auch etwa durch eine Dienstvereinbarung zu regeln.“

Details der Abwicklung dieser Vorgaben mit den Erben kl?rt die Personalabteilung und/oder der beziehungsweise die Datenschutzbeauftragte.

Krankheit

Durch Krankheit von Besch?ftigten kann der Zugriff auf Daten, die von wichtigem dienstlichem Belang sind, nicht mehr m?glich sein.

Hierbei kann noch zu unterscheiden sein, ob eine Person nicht mehr ansprechbar ist oder anderweitig wegen Krankheit keine Rückmeldung auf Anfragen von Vorgesetzten erfolgt. Zweifelsf?lle kl?rt der beziehungsweise die Datenschutzbeauftragte.

Es ist des Weiteren zu unterscheiden, ob es sich um aufgabenbezogene oder pers?nliche Datendienste handelt.

Gem?? dem Konzept des Rechenzentrums, den Zugang zu Daten, die mit der Aufgabenerfüllung von Bediensteten zusammenh?ngen, sogenannte aufgabenbezogene Datendienste, über die pers?nliche Mitgliedschaft in Sicherheitsgruppen zu regeln, gibt es immer eine Person, die eine solche Sicherheitsgruppe verwaltet. Sofern für eine erkrankte Person, als Mitglied einer Sicherheitsgruppe, der Zugriff auf Daten m?glich war, kann über die Verwaltung der Sicherheitsgruppe jederzeit weiteren Personen dieser Zugriff gew?hrt werden. Dies k?nnen Verwalter über das IAM-Portal selbst?ndig vornehmen.

Das Rechenzentrum gew?hrt ohne Zustimmung des beziehungsweise der Datenschutzbeauftragten keinen Zugriff auf pers?nliche Datendienste durch Dritte. Wenn die Annahme besteht, dass wichtige dienstliche Daten im Rahmen pers?nlicher Datendienste abgelegt sind, ist von der oder dem Vorgesetzten, der beziehungsweise die Datenschutzbeauftragte zu informieren. Der beziehungsweise die Datenschutzbeauftragte entscheidet über die weitere Vorgehensweise. Nach Genehmigung des beziehungsweise der Datenschutzbeauftragten wird Vorgesetzten Zugang zu pers?nlichen Datendiensten auf geeignete Weise, je nach Datendienst, gew?hrt.

Streitigkeiten

Es ist zu unterscheiden, ob es sich um aufgabenbezogene oder pers?nliche Datendienste handelt.

?ber die Verwaltung von aufgabenbezogenen Datendiensten haben Verwaltende einer Sicherheitsgruppe immer die M?glichkeit den Zugriff zu regeln. Bei Streitigkeiten über die Berechtigung zum Zugang zu solchen Datendiensten ist die den Streitenden vorgesetzte Stelle einzuschalten. Gegebenenfalls ist der beziehungsweise die Datenschutzbeauftragte einzubeziehen. Sofern weder eine den Streitenden vorgesetzte Stelle noch der beziehungsweise die Datenschutzbeauftragte anderes verfügen, geht der IT-Service davon aus, dass die Verwaltenden von Sicherheitsgruppen den Zugriff auf aufgabenbezogene Datendienste festlegen. Sofern bei aufgabenbezogenen Datendiensten Mitglieder einer Sicherheitsgruppe den Zugriff auf Daten für die verwaltenden Personen verhindern wollen, wenden Sie sich an die n?chste vorgesetzte Stelle oder an den beziehungsweise die Datenschutzbeauftragte.

Der IT-Service gew?hrt ohne Zustimmung des beziehungsweise der Datenschutzbeauftragten keinen Zugriff auf pers?nliche Datendienste durch Dritte. Wenn die Annahme besteht, dass wichtige dienstliche Daten im Rahmen pers?nlicher Datendienste abgelegt sind und die daran berechtigte Person diese auch Anweisung nicht für die Erledigung der dienstlichen Aufgaben einer Organisationseinheit zur Verfügung stellt, ist von der oder dem Vorgesetzten, der beziehungsweise die Datenschutzbeauftragte zu informieren. Der beziehungsweise die Datenschutzbeauftragte entscheidet über die weitere Vorgehensweise. Nach Genehmigung des beziehungsweise der Datenschutzbeauftragten wird Vorgesetzten Zugang zu pers?nlichen Datendiensten gew?hrt.

Diebstahl oder Verlust von mobilen Ger?ten oder Datentr?gern

Der Vorfall ist unverzüglich im IT-Service zu melden. Der IT-Service meldet die Seriennummer an den Hersteller, so dass bei einer zukünftigen Inanspruchnahme des Hersteller-Supports das Ger?t als gestohlen erkannt werden kann. Bei Diebstahl ist in Absprache mit dem Justitiariat darüber hinaus Anzeige zu erstatten. Passworte zu Zugangsdaten, die auf den Ger?ten oder Systemen genutzt wurden, sind sofort zu ?ndern. Bei einem an das Exchange-System angebundenen Smartphone besteht u.U. die M?glichkeit, das Ger?t aus der Ferne zurückzusetzen.

Bei Verlust von Systemen oder Datentr?gern, auf denen vertrauliche Daten ohne weitere Sicherungsmechanismen (wie Festplattenverschlüsselung) gespeichert waren, ist mit dem jeweiligen Vorgesetzten das weitere Vorgehen abzusprechen. Es sind weitere Stellen zu informieren bzw. hinzuziehen (vgl. Abschnitt: Meldeplan und Zust?ndigkeiten). Bei Verlust von personenbezogenen Daten ist der Datenschutzbeauftragte oder die Datenschutzaufsichtsbeh?rde zu informieren. Falls die Offenlegung der Daten ein hohes Schadenspotential für das Ansehen der Universit?t oder in Bezug auf finanzielle Konsequenzen hat, ist die Universit?tsleitung zu informieren.

Auftreten von Schadprogrammen

Verhaltensregeln für Nutzer

Virenschutzprogramme müssen eingesetzt werden und immer aktiviert bleiben. Bei einem Befall mit Schadprogrammen oder dem Verdacht darauf ist unverzüglich das Rechenzentrum zu informieren.

Dienstliche Daten sind grunds?tzlich auf den vom Rechenzentrum bereitgestellten Netzlaufwerken abzulegen oder dorthin zu sichern. Die Netzlaufwerke werden von Virenschutzprogrammen überwacht. Bei einem nicht ohne Datenverlust behebbaren Schaden an einem Endger?t stehen die Dateien weiterhin auf dem Netzlaufwerk zur Verfügung.

Neben der Entdeckung und Meldung von Schadprogrammen durch das Virenschutzprogramm k?nnen folgende Anzeichen auf eine Infektion mit Schadprogrammen hinweisen:

- H?ufige Abstürze von Programmen

- Unerkl?rliches Systemverhalten

- Unerkl?rliche Fehlermeldungen

- Nutzung unbekannter Dienste

- Unerwartete Netz-Zugriffe

- Unerkl?rliche Ver?nderungen von Datei-Inhalten

- St?ndige Verringerung des freien Speicherplatzes, ohne dass etwas gespeichert wurde

- Versand von E-Mails ohne Aktion des Benutzers

- Nicht auffindbare Dateien

- Kein Zugriff auf einzelne Laufwerke oder Datentr?ger

- Probleme beim Starten des PCs

- Unerkl?rliche Ver?nderungen von Icons

- Probleme beim Ver?ndern oder Abspeichern von Dateien

Verhaltensregeln für die Systembetreiber und Vorgehen bei einer erkannten Infektion

Zuallererst muss ein betroffenes System vom Datennetz genommen oder ausgeschaltet werden. Bei Verdacht auf weitere von dem Schadprogramm betroffene Systeme werden die jeweiligen Betreiber informiert. Das System wird danach von Mitarbeitern des Rechenzentrums untersucht. Trotz der Empfehlung zur Speicherung der Daten auf Netzlaufwerken wird versucht, die lokalen Daten zu sichern. Danach wird das System mithilfe von Virenschutzprogrammen oder speziellen Werkzeugen zur Entfernung von Schadprogrammen bereinigt. Sollte dies nicht gelingen oder einen unverh?ltnism??ig gro?en Aufwand darstellen, wird das System in Absprache mit dem Nutzer neu aufgesetzt. In begründeten F?llen kann ein externer Dienstleister hinzugezogen werden.

Abschlie?end wird erwogen, ob die Infektion eine grundlegende, weiterhin bestehende Ursache hatte. Falls dies der Fall ist, werden Ma?nahmen ergriffen, um die Ursache zukünftig auszuschlie?en.

Falls der Verdacht besteht, dass ein Angreifer über das Schadprogramm Zugang zu dem System erhalte hat, ist das Neuaufsetzen des Systems der Wiederherstellung vorzuziehen. Darüber hinaus müssen in diesem Fall alle auf dem System verwendeten Zugangsdaten wie Passw?rter oder gespeicherte Zertifikate usw. neu gesetzt bzw. erstellt werden.

Verlust der Systemintegrit?t bei Serversystemen

Bei einem Verlust der Integrit?t eines Serversystems ist folgenderma?en vorzugehen:

- Herunterfahren des Systems,

- Hochfahren des Systems, so dass nur Zugriff von der Konsole aus m?glich ist (z. B. Single-User-Modus),

- Anfertigung einer Komplettdatensicherung (Dies ist beispielsweise hilfreich, wenn bei der nachfolgenden Untersuchung Daten oder Spuren zerst?rt werden.),

- ?berprüfung der ausführbaren Dateien auf sichtbare Ver?nderungen, z. B. Erstellungsdatum und Dateigr??e (Da diese von einem Angreifer auch wieder auf ihre Ursprungswerte zurückgesetzt werden k?nnen, sollte die Integrit?t der Dateien mit Prüfsummenverfahren wie Tripwire überprüft werden.),

- L?schen der ausführbaren Dateien und Wiedereinspielen der Original-Dateien von schreibgeschützten Datentr?gern (keine Programme aus der Datensicherung wiedereinspielen),

- ?berprüfen und ggf. Wiedereinspielen der Systemverzeichnisse und -dateien und ihrer Attribute (z. B. /etc/inetd.conf, /etc/hosts.equiv, cron- und at-jobs, etc.),

- ?berprüfung der Attribute aller Benutzerverzeichnisse und -dateien z. B. mit Prüfsummenverfahren wie Tripwire und gegebenenfalls Zurücksetzen auf Minimal-Einstellungen (nur Rechte für den Eigentümer, keine root-Dateien in Benutzerbereichen, .rhost- und .forward-Dateien, auch gesperrte Accounts),

- ?nderung von Passw?rtern, die auf dem System verwendet wurden,

- Benachrichtigung der Benutzer mit der Bitte, ihre Bereiche auf Unregelm??igkeiten zu prüfen.

Verlust der Datenbankintegrit?t

Der Datenbankadministrator sollte genau nach dem Wiederherstellungskonzept vorgehen, das unter anderem folgende Schritte vorsehen sollte, die je nach Fehlerursache durchzuführen sind.

Information

- Umgehende Benachrichtigung aller betroffenen Benutzer mit der Bitte, keine weiteren Datenbankzugriffe durchzuführen und auf neue Anweisungen zu warten.

- Turnusm??ige Information der betroffenen Benutzer über den aktuellen Stand der Fehlerbehebung.

Sicherung des aktuellen Zustands

- Herunterfahren des Datenbanksystems.

- Hochfahren des Datenbanksystems im Exklusiv-Modus (falls dies vom Datenbanksystem unterstützt wird).

- Sichern aller Dateien, die Aufschluss über die Art und Ursache des aufgetretenen Problems geben k?nnten (z. B. ob tats?chlich ein Angriff erfolgt ist und auf welche Weise der Angreifer eindringen konnte), d. h. insbesondere Sichern aller relevanten Protokolldateien.

Analyse und Interpretation

- ?berprüfung und Interpretation der Protokolldateien nach Auff?lligkeiten (in Zusammenarbeit mit dem Revisor und/oder dem IT-Sicherheitsbeauftragten).

- ?berprüfung der Zugriffsrechte auf Systemtabellen.

- ?berprüfung der Datenbank-Software auf sichtbare Ver?nderungen, z. B. Erstellungsdatum und Gr??e der entsprechenden Dateien. (Da diese von einem Angreifer auch wieder auf ihre Ursprungswerte zurückgesetzt werden k?nnen, sollte ein Prüfsummenverfahren eingesetzt werden.)

Situationsabh?ngige Reaktion

- L?schen der Datenbank-Software und Wiedereinspielen der Original-Dateien von schreibgeschützten Datentr?gern. Programme aus existierenden Datensicherungen sollten nur dann wiedereingespielt werden, wenn hinreichend sicher ist, dass die wiedereingespielte Software den Fehler nicht bereits enth?lt.

- Zurücksetzen der Passw?rter.

- Zurücksetzen der Zugriffsrechte auf Systemtabellen.

- Benachrichtigung der Benutzer mit der Bitte, ihre Bereiche auf Unregelm??igkeiten zu prüfen.

Falls Daten gel?scht oder unerwünscht ge?ndert wurden, werden diese aus den Datensicherungen wieder eingespielt.

Verlust der Netzintegrit?t

Falls sich das Netz in nicht vorgesehener Weise verh?lt (z. B. Server sind nicht verfügbar, Zugriff auf Netzressourcen ist nicht m?glich, Netzperformance bricht dauerhaft ein), kann ein Verlust der Netzintegrit?t vorliegen. Dieser kann durch missbr?uchliche Nutzung des Netzes verursacht worden sein, z. B. durch Ver?nderungen der Konfigurationen der aktiven Netzkomponenten oder deren Besch?digung.

Dann sollten die Benutzer folgende Punkte beachten:

- Sicherung der Arbeitsergebnisse und ggf. Beendigung aktiver Programme.

- Der Administrator muss (ggf. über eine Meldung an den IT-Support) von den Benutzern benachrichtigt werden. Dabei ist sicherzustellen, dass der Administrator durch den Benachrichtigungsprozess in seiner Arbeit nicht wesentlich behindert wird.

Der Netzadministrator sollte folgende Schritte durchführen:

- Eingrenzen des fehlerhaften Verhaltens auf ein Netzsegment bzw. eine Netzkomponente,

- ?berprüfen der Konfigurationen der dort vorhandenen aktiven Netzkomponenten (darunter f?llt auch die Kontrolle der Passw?rter),

- Sichern aller Dateien, die Aufschluss über die Art und Ursache des aufgetretenen Problems geben k?nnten (z. B. ob tats?chlich ein Angriff erfolgt ist und auf welche Weise der Angreifer eindringen konnte), d. h. insbesondere Sichern aller relevanten Protokolldateien,

- ggf. Wiedereinspielen der Original-Konfigurationsdaten,

- ggf. ?berprüfung der eingesetzten Hardware (Verkabelung, Steckverbindungen, aktive Netzkomponenten usw.) auf Defekte und

- Benachrichtigung der Benutzer mit der Bitte, ihre Arbeitsbereiche auf Unregelm??igkeiten zu prüfen.

Meldeplan und Zust?ndigkeiten

Die erste Meldung eines Vorfalls kann direkt an die zust?ndigen Systembetreiber oder über den IT-Support erfolgen.

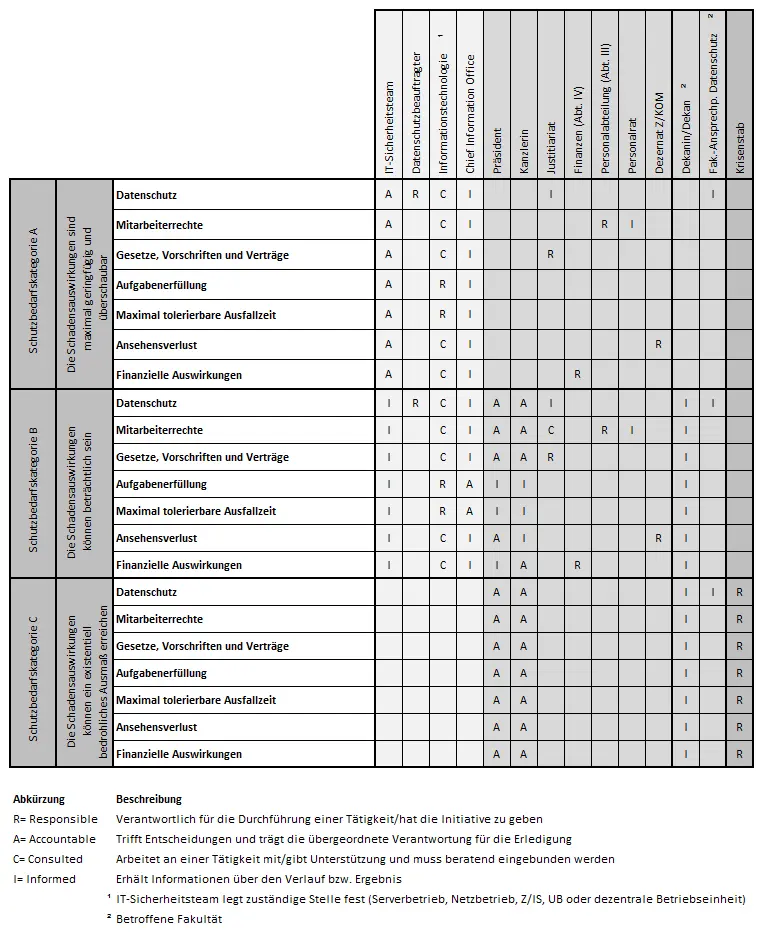

Die Tragweite eines Vorfalls h?ngt ab von der Schutzbedarfskategorie, in der sich die betroffene Anwendung oder das betroffene IT-System befindet, und von dem Schadensszenario. Beispielsweise muss das Dezernat Z/KOM unbedingt hinzugezogen werden, wenn ein Ansehensverlust in der ?ffentlichkeit droht. Die folgende RACI-Matrix listet auf, welcher Bereich in welcher Rolle bei einem Sicherheitsvorfall beteiligt wird.

RACI-Matrix Sicherheitsvorfallsbehandlung(102.5 KB, 1 Seite)

Insbesondere wird dabei noch unterschieden zwischen Responsible und Accountable. Der Accountable tr?gt die übergeordnete Verantwortung für die Erledigung der Ma?nahmen. Der Responsible ist dagegen verantwortlich für die konkrete Durchführung der Ma?nahmen.

Es wird kein sequentiell fester Prozessablauf gew?hlt, weil bei einem Sicherheitsvorfall u. U. mehrere Stellen zu beteiligen sind und weil eine rasche Vorfallsbehandlung erfordert, dass unterschiedliche Stellen parallel die in ihrem Zust?ndigkeitsbereich angesiedelten Ma?nahmen umsetzen. Dabei muss beachtet werden, dass der Responsible über alle Schritte informiert wird.

Technische Umsetzung

Die Meldewege, die sich aus der RACI-Matrix ergeben, sind im Ticketsystem abgebildet. Jeder Sicherheitsvorfall wird als entsprechendes Ticket erfasst und mit der Schadenskategorie und dem Schadensszenario versehen. Das Ticketsystem stellt sicher, dass Informationen gem?? der RACI-Matrix an die Zust?ndigen verteilt werden.